首先來進行評估的方案叫做 TheHive,它是一個多種功能整合的資安事件回應平台,主要提供對於 SOC、CSIRT、CERT 與處理資安事件工作者使用,目的是希望降低工作負載以及快速的處理相關的事件。

功能介紹

TheHive 是集四種功能於一身的強大平台,它可以與多個 MISP (Malware Information Sharing Platform) 同步資訊,由已知的 MISP 事件開始做分析與追查,也可以將調查的結果匯出為 MISP 事件,讓更多的工作者或相關人員快速了解如何應對這些攻擊事件。

不只如此,TheHive 除了跟 MISP 情資結合以外,可以整合另一個套件 Cortex,Cortex 提供分析引擎,可以自動化地的協助工作者處理許多原本耗時耗力的工作,協助預先分析郵件、檔案或網址等等的事件資料。

取自官方 Blog,三方系統關係圖

TheHive

正上方就是處於發動角色的 TheHive。當發生事件時,由可能是 SIEM 以 API 串接丟進 TheHive,或者由資安工作人員登入 TheHive 系統手動建立一則事件,接著以此事件為啟動點開始進行事件調查。

Cortex

位於右下方的是具備多種分析器能力的 Cortex。經由 TheHive 啟動調查程序以後,工作者可以將事件中所上載進來的調查對象交由 Cortex 進行分析。

調查對象可以是

- 檔案

- 檔名

- 雜湊值

- 主機名稱

- 網址

- 網址路徑

- 網域

- IP 位址

- 郵件位址

- 郵件主旨

- User-Agent

- .. 等等多種類型。

接著會再依據不同類型啟動不同的分析器,例如:郵件位址它會丟到各個惡意郵件與垃圾郵件資料庫比對,檔案則會分析檔案標頭資訊以及提交 VirusTotal 分析,網址會與多個惡意網站資料庫比對等等。經由這些自動化判斷與處理,資安人員可以快速的依據這些初判結果來決定下一步可以處理的方向。

MISP

位於左下方的是情資平台 MISP,當 Cortex 分析完後的結果,可以跟 MISP 平台互動來檢測是否已經存在同樣的資安事件,若有則可以將相關報告資料納入,提供在 TheHive 呈現給資安人員做為參考。若已判斷為資安事件但 MISP 上沒有,可以在 TheHive 上將此次調查結果提交給 MISP 平台,讓更多調查人員可以一起快速掌握最新的資安事件,形成一個越來越好的循環。

經由這三者套件的緊密整合,提供一個完整的資安事件調查工作平台,對於經常需要分析的人來說是非常便利且節省時間的高效率工具。

系統建置

TheHive 支援多種方式的安裝,包括:

- 以 RPM 安裝,適合 RHEL/CentOS 系列

- 以 DEB 安裝,適合 Debian/Ubuntu 系列

- 以 Docker 安裝,適合快速部署或者用在雲平台

- 以 Binary 安裝,適合完全手動所有布驟

- 以 Build 安裝,從原始碼編譯開始安裝

安裝完成以後,還需要另外安裝 Elasticsearch,才能完整啟用整個 TheHive 平台。

若覺得上面安裝有點費時,也可以選擇直接下載官方預先打包好的虛擬機器應用 ova 檔案,直接匯入虛擬機平台,馬上開箱即用。

登入畫面

當系統安裝完成之後,即可以輸入 http://ip:9000 來到 TheHive 登入畫面,預設帳號為 admin,密碼 thehive1234。

初次進入之後,需要建立組織 (organisations),再建立帳號才能開始實際進行資安事件調查。

建立組織

按下 New Organisation 後的畫面,請輸入組織名稱與說明。以 C-Team 來說,他們可以將所要協助組織單位的名稱輸入於此建立。

注意:只能使用英文,若組織名稱輸入中文將導致後面的功能無法使用,例如建立帳號。

建立完成後,點選組織名稱,再點選 Create new user 建立工作人員帳戶。

建立帳戶

輸入登入名稱、全名後,依據所需選取權限設定檔 (Profile,有管理者、分析者、唯讀三種權限),完成後記得按下該帳戶的 Edit password 按鈕設定密碼,才能用來登入。

設定密碼

系統操作

接下來請以剛剛所建立的帳戶登入系統,即可看見待處理的調查事件 (Case),也可以點選上方的 New Case 啟動新的事件調查。

事件列表

新增事件或進入現有事件後,即會呈現相關資訊,包括嚴重性、指派者、日期、標籤等等。

事件細節

切換至作業 (Tasks) 頁籤,可以顯示此事件所產生的作業,例如是郵件主機濫發垃圾郵件時,我們可以建立是否 Open Relay 未關閉與追查被用來發信的帳號狀況等等,可以方便先規劃接下來要做的事,以及相關作業的進度回報在此。

作業清單

當我們有處理過後的相關資訊,可以在該作業裡回報。例如這一則推測可能是開啟郵件主機 Open Relay 的作業,經過檢查相關設定確認未開啟,工作人員即可把文字內容與實際擷圖放進此作業裡,做為調查的相關證據。

作業細節

當我們取得可能的風險對象時,例如檔案、網址、郵箱等等,可以切換到事件裡的觀察 (Observables) 頁籤,啟動更進一步的分析。

觀察清單

在這個畫面會顯示已經建立過的觀察清單,要啟動新的觀察分析,請按下 Add observable(s) 。在這個畫面首先要選擇觀察的對象是那一種類型,有檔案、網址等多種可以選,圖中範例為選取檔案類型並將檔案上載。

建立觀察

存檔後會出現在觀察清單的下方,可以點選該觀察項目進入查看細節。以此範例來說,上方會顯示該執行檔的相關檔案資訊,例如檔名、雜湊值、檔案加入日期等等。

觀察細節一

往下捲動,可以看到最後這裡有多的分析器,這裡會依據所上載的檔案類型自動判斷要使用那些分析器進行分析,若有購買一些資安檢測平台的商業服務或 API,還可以啟用更多的分析器進行檢測。

觀察細節二

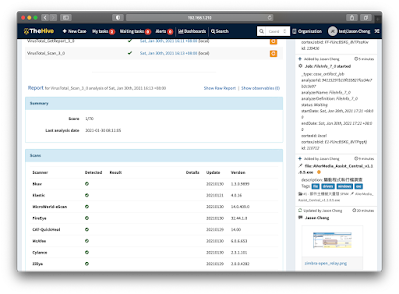

點選分析器的分析日期,可以展開詳細的結果來看,以 VirusTotal_Scan_3_0 的結果為例,可以看到這個執行檔在不同檢測引擎所檢測的結果。

分析器報告

進階擴充

前面提到 TheHive 整合 VirusTotal 分析器,方便以幾十種不同的惡意軟體檢測引擎自動檢測,但它預設並沒有啟動。

若要啟用 VirusTotal Scan 整合,請記得先到 VirusTotal 網站註冊帳號,並於註冊完成後點選 帳號名稱 > API Key,在左方即會有一組您帳號專屬的 API Key,請將它複製起來。

取得 VirusTotal API Key

接著,請以瀏覽器開啟 http://ip:9001,登入 Cortex 預設帳號 thehive,密碼 thehive1234。

請點選上方的 Organization > training > 搜尋 ViruTotal,在後方按下 Enable,進入啟用設定畫面。

準備啟用 VirusTotal 分析器

進入分析器的設定細節畫面,請將剛才複製起來的 API Key 貼在 key 欄位,再拉到最下方按 Save 存檔,即可開始使用。

小結

工作流程圖

經由上面的流程,我們走過一次基本資安事件調查作業平台的操作模式,TheHive 提供一個整合的平台,讓資安工作者可以依據不同的組織單位個別建立,在調查事件時可以方便的歸類這是屬於那一個組織單位的,並在作業中持續回報,讓整個事件的歷程都完整記錄下來,可以讓事件接收者、事件調查者、分別在系統裡掌握現況。

若是有些調查事件的結果可能是跨不同組織單位的,TheHive 也提供個共享的功能,可以將事件共享給指定的組織單位,避免重複調查事件的人力與時間浪費。

在 TheHive 上最方便的莫過於已經整合好 Cortex 上的眾多分析器,在背景先幫我們跑過大多數的分析,甚至 Cortex 已經預載不少商業的檢測分析器,只要把已購買取得的 API Key 置入,馬上可以增加更多樣的分析能力,我相信將可以讓 C-Team 中的資安專家省下更多的重複操作時間,把真正的心力放在專注事務上。

在交由非資安工作者做事件登錄回報或追蹤時,TheHive 所遇到的最大問題在於「沒有繁體中文使用介面」,這將是未來在降低使用門檻與推廣時需要多花費點心力之處。

參考資料

- 官方網站

https://thehive-project.org/

- 專案原始碼

https://github.com/TheHive-Project/TheHive

- 安裝手冊

https://github.com/TheHive-Project/TheHiveDocs/blob/master/installation/install-guide.md

- 虛擬機下載與使用

https://github.com/TheHive-Project/TheHiveDocs/blob/master/training-material.md#thehive-40

- TheHive、Cortex 與 MISP 關係圖

https://blog.thehive-project.org/2017/06/19/thehive-cortex-and-misp-how-they-all-fit-together/